Obsah

Zdroj: 72soul / Dreamstime.com

Odnést:

Ransomware je obzvláště nechutný typ malwaru. Jakmile je zakořeněno v počítači oběti, existuje několik dobrých možností.

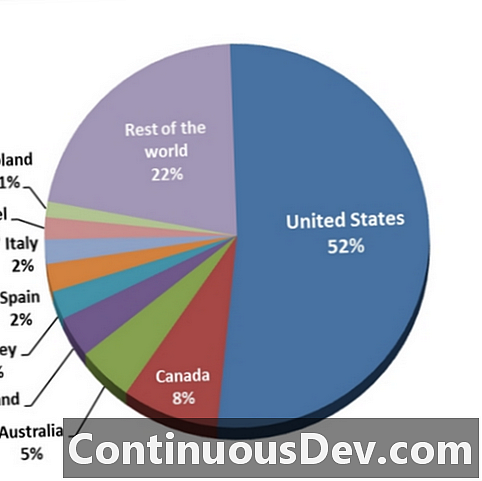

Ransomware nebo kryptomaterie vydává silné oživení. V prosinci 2013 společnost ESET Security zjistila, že se ransomware patřící do neblahé rodiny CryptoLocker rozšířil do všech koutů světa. A více než 50 procent útoků se dělo právě tady ve Spojených státech.

Zdroj: ESET Security

Přestože je CryptoLocker velmi úspěšným kouskem malwaru, zdá se, že jeho použití je ještě více zákeřnější ransomware s názvem PowerLocker.

Co je Ransomware?

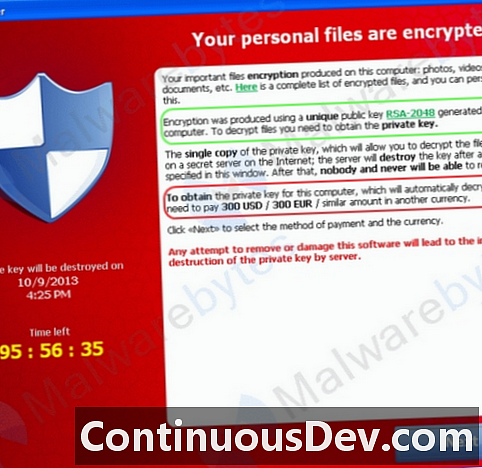

Pro ty, kteří nejsou obeznámeni s ransomware, je nyní čas se o tom dozvědět. Ve skutečnosti je o tom mnohem lepší číst nyní, než být představen přes zlověstně vypadající okno, jako je níže.Zdroj: Malwarebytes.org

Snímek je reklama, kterou ransomware, v tomto případě CryptoLocker, převzal počítač oběti. Malwarebytes.org určil, že CryptoLocker hledá soubory s následujícími příponami:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, odt, orf, p12, p7b, p7c, pdd, pef, pem, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, surový, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Některá ze známějších rozšíření, která jsou uvedena tučně, se vztahují k dokumentům sady Microsoft Office. Pokud by oběť měla na svých nyní infikovaných počítačích dokumenty s některou z výše uvedených přípon, byly by soubory zcela nepřístupné. Jinými slovy, budou drženi výkupným.

Na výše uvedeném snímku se sekce v zeleném kroužku zmínila o tom, že k šifrování souborů bylo použito šifrování veřejného a soukromého klíče. A pokud nebudete pracovat pro NSA, je tento druh šifrování pravděpodobně nerozbitný. Sekce v červené barvě inzeruje výkupné, v tomto případě 300 $.

Co dělat s Ransomware

Po infikování ransomwarem jsou možnosti jednoduché. Oběti buď zaplatí, nebo ne. Ani jedna z možností není dobrá volba. Nesplacení znamená, že soubory jsou ztraceny. Poté se uživatel musí rozhodnout, zda má počítač vyčistit anti-malwarovým produktem, nebo úplně počítač znovu sestavit.

Ale výplata výkupného smrdí také, protože to nutí oběti, aby věřily vydírači. Před kousáním kulka a výplatou výkupného zvažte následující: Jakmile má vydavatel peníze, proč dešifrovací informace? A pokud to všechno vyjde a vaše soubory jsou uvolněny, stále musíte projít stejným procesem rozhodování, zda je nutné počítač vyčistit pomocí antivirového produktu nebo jej znovu vytvořit.

Dnešní nové a vylepšené Ransomware

Dříve jsem krátce zmínil PowerLocker jako nový a vylepšený ransomware. A má potenciál způsobit více škody než jakákoli předchozí varianta ransomwaru. Dan Goodin ve společnosti Ars Technica poskytl toto vysvětlení toho, co PowerLocker dokáže.Ve svém příspěvku Goodin prohlašuje, že digitální underground se rozhodl komerčně nabízet PowerLocker jako DIY malware kit za 100 $, což znamená, že více špatných lidí - zejména těch, kteří nejsou schopni ovládat malware - bude moci způsobovat finanční bolest na nic netušících internetových cestujících.

„PowerLocker šifruje soubory pomocí klíčů založených na algoritmu Blowfish. Každý klíč je poté zašifrován do souboru, který lze odemknout pouze 2048bitovým soukromým klíčem RSA,“ píše Goodin.

Líbí se mi druhý zdroj informací o malwaru, který byl právě objeven a ve volné přírodě zatím neprotéká. Kontaktoval jsem tedy Marcin Kleczynski, generální ředitel a zakladatel Malwarebytes.org, a požádal o jeho názor na PowerLocker.

Kleczynski, spolu se svými kolegy Jerome Segura a Christopher Boyd, zmínil, že PowerLocker je tak nový, že hodně z toho, co je publikováno, jsou spekulace. S ohledem na to PowerLocker potenciálně vylepšuje CryptoLocker tím, že je schopen:

- Zakažte některé základní programy systému Windows, například správce úloh, regedit a terminál příkazového řádku

- Začněte v pravidelném a bezpečném režimu

- Vyhněte se detekci VM a populárním debuggerům

"Vzhledem k úspěchu produktu CryptoLocker není překvapující, když vidí kopírky přicházející s lepšími funkcemi," řekl Kleczynski. "Dobrá zpráva: protože tato hrozba byla zachycena brzy, měla by umožnit donucovacím orgánům ji přibít, než se dostane ven a začne infikovat PC."

Ochrana počítače

Jak se tedy můžete chránit před výkupným? Kleczynski poskytuje několik jednoduchých rad.„Při otevírání příloh buďte opatrní. Zejména: Amazon, DHL a další podobné faktury, které přicházejí jako soubor ZIP. Častěji než ne jsou tyto falešné a obsahují malware,“ řekl Kleczynski.

Kromě toho neexistuje žádný magický vzorec, který by se vyhnul ransomwaru. Je to jen malware, který hledá zranitelné počítače, které by mohly zneužít. Programy proti malwaru mohou být jistě nápomocné, ale obvykle se zašifrují po zašifrování dat. Nejlepší řešení je udržovat operační systém počítače a aplikační software aktuální a eliminovat všechny slabiny, které by mohli zlí lidé využít.